par Philippe GAUCHER

Depuis l’avènement du NET et de la révolution 2.0, une nouvelle société numérique s’est mise en mouvement avec pour corollaires ses avantages, ses opportunités mais aussi ses faiblesses et les menaces inhérentes.

A la faveur de la mondialisation et des tensions géopolitiques et économiques exponentielles (guerre économique, terrorisme, criminalité et trafics internationaux…), cet espace virtuel, souvent nommé « CYBER » pour cyberespace, est aujourd’hui devenu un véritable théâtre d’opérations, lieu d’attaques violentes, qu’elles soient techniques ou informationnelles, mais il faut bien distinguer dans cet espace, ce que l’on pourrait appeler le « contenu » du « contenant ».

Détenu par les Etats-Unis et les mastodontes américains (IBM, Intel, Apple, Google…), le contenant représente l’infrastructure du net, les réseaux, les logiciels et les machines, c’est à dire tout ce qui est soumis aux intrusions, virus et captations illégales de données par piratage des systèmes d’informations ou dénis de services, couramment dénommés « hacking ».

Le contenu, représente lui l’information, le message et les milliers de terra-octets transitant ou étant stockés chaque jour dans ce cyberespace, incluant au passage les divers réseaux sociaux, professionnels ou privés (LinkedIn, Viadeo, Facebook….). Ce contenu, est lui le véritable lieu d’affrontements de rapports de force informationnels et doit s’envisager avec une approche beaucoup plus stratégique que technique, car il s’agit ici de rédiger et de transmettre des messages d’influence, de contre-influence ou de propagande dans le but de nuire ou de défendre, une cause, une organisation, une entreprise ou un état souverain.

Face à ces menaces, force est de constater que les pouvoirs politiques, judiciaires et militaires français n’envisagent souvent le risque que par une approche défensive sur le contenant, ce que l’on peut résumer par le terme « cyberdéfense », mais traitent peu le sujet du contenu.

L’atteinte au contenu ou attaque informationnelle est pourtant bien ce qui peut déstabiliser le plus gravement et le plus longtemps toute organisation, bien plus qu’une attaque ponctuelle sur les systèmes d’informations, car on touche ici à l’immatériel, à l’image et à la crédibilité.

Cependant, bien qu’il faille les distinguer pour mieux les appréhender, contenant et contenu sont indissociables dans les faits et toute politique cyber se doit de traiter les deux.

Un bon exemple est la toute récente « fuite » de plus de 22.000 pages de documentation technique subie par l’entreprise DCNS au sujet des sous-marins de type Scorpène vendus à l’INDE. Dans cette affaire, la gravité des faits ne réside pas, comme on pourrait le croire au premier abord, dans la captation d’éléments techniques pouvant servir à tel ou tel concurrent dans l’élaboration d’un produit concurrent, mais bel et bien dans une atteinte à l’image de l’entreprise. En effet, pour de futurs clients potentiels, comment faire confiance sur des marchés de plusieurs milliards de dollars à une entreprise sujette à de telles vulnérabilités ? L’agresseur, dans un véritable acte de guerre de l’information a donc cherché à déstabiliser durablement son adversaire comme sur un véritable champ de bataille. Guerre virtuelle, mais dommages réels.

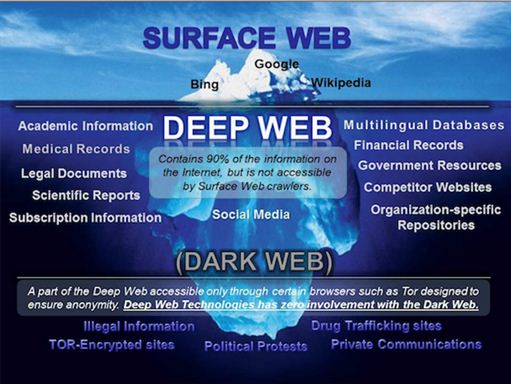

Pour la grande majorité des utilisateurs et du grand public, le net se résume aux mails, aux sites commerciaux ou administratifs ainsi qu’aux réseaux sociaux voire aux sites d’informations journalistiques simples émanations numériques de journaux papiers, en clair, ce que l’on nomme vulgairement le WEB et dont l’adresse débute par les WWW bien connus.

Ces 80 % représentant 550 fois plus d’informations que celles accessibles sur le web sont constitués de deux espaces virtuels :

- Le premier, le plus important en volume, que l’on pourrait nommer le DEEPWEB, représente les réseaux internes des organisations, les bases de données sensibles et les FTP ou FTPS (File Transfer Protocol) destinés à échanger des fichiers entre serveurs. On y accède soit par les moteurs de recherches classiques moyennant des codes d’accès, soit par accès sécurisé interne. On y retrouve tous types de documents légaux, commerciaux, scientifiques ou techniques qui n’ont pas à être en accès libre depuis les moteurs de recherches (Google, Bing, Firefox…). On y retrouve également des plates formes de téléchargement illégales (PirateBay) ou bien des blogs garantissant l’anonymat des interlocuteurs (4CHAN).

C’est ce DEEPWEB qui contient les informations les plus recherchées par les hackers et est donc le plus vulnérable, mais c’est aussi le plus surveillé par les autorités gouvernementales puisque elles l’utilisent pour leurs échanges cryptés.

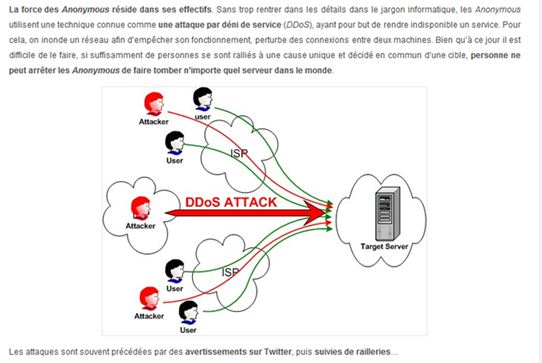

C’est ici qu’ont également lieu les attaques par déni de service perpétrées par les cyber-activistes des groupes Anonymous ou Telecomix cherchant à rendre inopérant les serveurs d’organisations ou d’états souverains ou bien les intrusions et piratages divers.

Ce réseau, un outil inventé dans les années 70 par le FBI pour échanger des fichiers de manière sécurisée à l’époque d’Arpanet (l’ancêtre d’internet) est devenu une gigantesque plate-forme d’échange de données dont on estime le volume à plus de 600 terra-octets.

Pour autant, c’est un réseau libre, accessible et clandestin dont la consultation n’est pas illégale, ce sont la majorité des sites hébergés qui le sont. Les autres étant des sites contestataires, d’activistes politiques cherchant l’anonymat ou de journalistes de pays où la liberté de la presse est contrainte.

Pour y accéder, deux impératifs :

Contrairement à la navigation simple sur le web dont le moteur de recherche fournit instantanément des milliers d’adresses pour une requête donnée, sur le Darknet il y a nécessité de connaître les URL des sites que l’on recherche.

Concernant les transactions financières, elles ne se pratiquent bien évidemment pas comme sur les sites commerciaux classiques avec Paypal® ou la carte bancaire mais avec une monnaie spécifique appelée BITCOIN.

En résumé, les actions subversives ou terroristes sont préparées sur le Darknet, elles sont effectuées sur le Deepweb (piratages, DDOS, intrusions sur les systèmes gouvernementaux…etc..) et sont diffusées et médiatisées sur le web classique (YouTube ou sites journalistiques) pour acquérir d’une part une certaine notoriété, et d’autre part faire passer le message servant à déstabiliser l’adversaire.

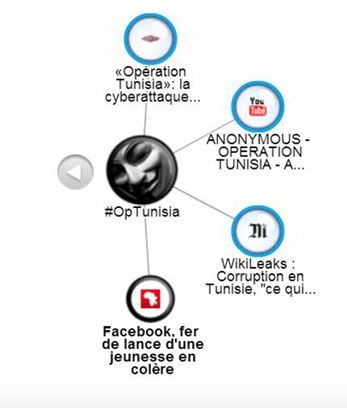

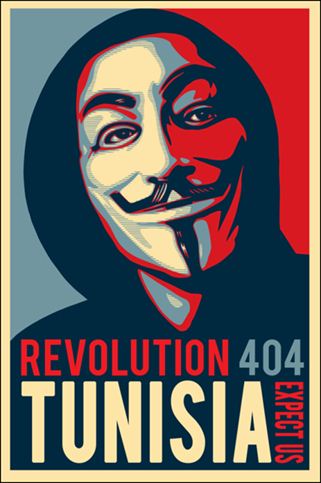

Au début 2011, une vague de contestation populaire sans précédent débute en Tunisie suite à l’immolation d’un vendeur ambulant, Mohamed Bouazizi, pour se propager dans le monde Arabe chassant du pouvoir les présidents Ben Ali et Moubarak et créant les conditions de la dramatique guerre civile en Syrie.

Au-delà des causes endogènes à ces conflits meurtriers, il est intéressant de les aborder au travers de la grille de lecture de la cyber-dissidence.

Tout d’abord par des actions sur le contenu :

Bien évidemment, s’agissant de pays où le taux de pénétration d’internet était relativement faible en 2010/2011 (34 % en Tunisie, 21,2 % en Egypte et 17 % en Syrie), on conçoit aisément que le travail d’influence et de guerre de l’information sur les populations ait été réalisé en grande partie de l’extérieur et notamment depuis les Etats-Unis (dont je rappelle le monopole expliqué au paragraphe 1) suivant le concept du SMART POWER.

De quoi s’agit-il ?

Pour bien comprendre, il faut se remémorer les paroles d’Alec Ross (conseiller d’Hillary Clinton et spécialiste de diplomatie digitale 2.0) publiées dans le magazine « les INROCKS » du 15 février 2011 : « L’une de mes missions au Département d’Etat est de changer l’image des Etats-Unis dans le monde musulman grâce aux technologies et aux médias sociaux. Quand un état contrôle et verrouille la presse et internet, il est difficile de communiquer directement avec les activistes locaux. Il faut donc être diplomate, rencontrer les gouvernements, expliquer, influencer. C’est l’art de maximiser le pouvoir des technologies au service de buts diplomatiques ». Il ajouta par ailleurs concernant le rôle des Etats-Unis dans le cyber-activisme en Tunisie que : « les Etats-Unis ont développé des outils appropriés à la situation et nous sommes fiers d’avoir entraîné et formé des militants de la liberté partout dans le Monde ». Il considérait qu’au cours des « printemps arabes », le réseau a été le Che Guevara du 21ème siècle…..Ainsi, en quelques années, les réseaux sociaux ont pris une place centrale dans la politique américaine et dans sa stratégie d’influence internationale.

En définitive, il s’agissait d’affaiblir et de désorganiser les piliers du pouvoir en place et à neutraliser les forces de sécurité. Robert Helvey, (membre de l’Albert Einstein Institute, ancien colonel de l’armée américaine et ancien compagnon de route de Gene Sharp et de Srdja Popovic en Serbie) expliquait alors que par des actions d’influence et d’opérations psychologiques via les réseaux sociaux (entre autres) il fallait non pas détruire les forces armées et de sécurité du pays, mais les amener à abandonner le gouvernement local et à comprendre qu’ils auront toute leur place au sein du nouveau pouvoir à venir. Stratégie qui a fonctionné en Tunisie et en Egypte, mais qui a dramatiquement échoué en Syrie.

Nous étions bien là en présence d’une guerre de l’information sur le contenu, à savoir le message à faire passer aussi bien à la population qu’aux différentes forces du pouvoir en place.

Ensuite par des actions sur le contenant :

En janvier 2010, Hillary Clinton, annonçait officiellement la volonté des USA d’aider financièrement à concurrence de 30 millions de dollars les entreprises et ONG fabriquant des logiciels anti-censure pour aider les opposants vivant sous des régimes autoritaires, à contourner les blocages, crypter leurs messages et effacer leurs traces. L’une des ONG ayant reçu des fonds est le fameux projet TOR (The Onion Router) évoqué au paragraphe 2 et téléchargé plus de 36 millions de fois en cette année 2010. A noter, qu’un des responsables américains de TOR, Jacob Appelbaum, syndicaliste influent de New-York s’est rendu en Tunisie en octobre 2011 juste avant l’élection de la nouvelle assemblée….

En outre, bien avant que les gouvernements et ONG ai réagi aux évènements et aux signaux faibles en provenance des pays arabes, le réseau ANONYMOUS avait déjà, notamment en France, mis en place des actions clandestines visant à brouiller les communications et les systèmes d’informations des gouvernements en ligne de mire. Ses actions sont toujours précédées de l’acronyme #OPS, signe de ralliement des centaines de hackers participant aux opérations, notamment par actions de déni de service DDOS et détournement de trafic. Se sont donc suivies les opérations « #OPS TUNISIA », « #OPS EGYPTE » et « #OPS SYRIA » menée en partie depuis la France par un groupe de hackers connus sous les pseudos de @Bluetouff, @Kitetoa, @Kheops et @Okhin.

Que dire si ce n’est qu’aujourd’hui Internet et le cyber-espace qu’il a contribué à créer sont devenus de véritables outils de puissance mais aussi de vulnérabilité pour les organisations et les états.

Les combats virtuels qui y sont menés amènent souvent comme on a pu le constater à de véritables guerres militaires et économiques sur le terrain, mais bénéficiant toujours à celui qui a pris un coup d’avance stratégique sur la toile.

L’hégémonie américaine à la fois sur le contenant et le contenu comme on a pu le voir va-t-elle perduré ? Les émergents vont-ils réagir ? Cela paraît probable, mais rattraper plus de 40 ans d’actions et de travail des Etats-Unis semble illusoire à court et moyen terme. La France, quant à elle, si elle veut garder son rang de grande puissance militaire et économique a tout intérêt à ne pas travailler uniquement sur le contenant au travers de la cyberdéfense, mais bien également à travailler le message, celui de l’influence.

P.G.

Saisissez votre adresse mail dans l'espace ci-dessous : c'est gratuit et sans engagement

Partager cette page